信息技术在带给我们便利和高效的同时,安全隐患始终如影随形。随着越来越多的企业通过上云开启自己的数字化转型之旅,云端信息安全问题开始受到越来越多的关注。上云了,安全问题该怎么办?针对企业云端安全监控的这一重要需求,我们设计了一套可以一键部署,也可以动态调整的安全监控模板方案,希望可以给客户带来最直观的安全监控方案以及后续深入调查的..,并通过一系列文章进行了全面介绍。

在本系列的第一篇,我们介绍了如何监控和分析全网环境的网络日志(点击这里回看);

第二篇文章中,我们在前一篇的基础上介绍了如何通过利用 Network Watcher,NSG 等网络端组件的日志分析具体行为,来定位企业云环境中的高危服务器(点击这里回看);

本篇作为这系列的最后一篇,将继续推进,向大家介绍在确定了高危机器之后,又该如何从分析日志着手,进一步调查可能存在的安全问题。

书接上文,首先登录到通过上文方法定位的高危机器,打开安全中心后,检查发现,这台机器确实建立了可疑 IP 地址的出站连接,这属于一种典型的异常行为:

打开以后,第二天收到了10多个高危警报。点击查看发现,所有这些警报都是从某个 IP 地址下载一个 PowerShell 脚本,而查验这一系列 IP 地址发现,所有地址都是“可疑”IP。对于云端 Windows 机器,在性能允许的情况下,强烈建议开启Windows VM Microsoft Anti-Malware,这个扩展可有效阻止恶意程序执行。否则在不开启安全中心内置的一系列主动安全防御功能的前提下,虽然面对类似情况安全中心也会报警,但并不会拦截恶意行为。另外对于一些高级攻击手段,Antimalware 也无法有效拦截,此时往往需要进一步使用 Microsoft Defender for Endpoint 来实现联动的全局保护。

接下来,我们将根据监控面板里提供的默认情况进一步深入调查。对于 Linux 机器,在面板上我们主要依赖事件的严重等级,这种方式虽然没有 Security Event 那样完备,但这是目前相对比较有参考意义的一部分数据了。

随后我们可以参考这个模板的语句,分别对于 SeverityLevel 为 alert、crit 等的日志用 where 进行筛选即可:

对于不具备安全背景的人来说,可能很难通过过滤得到有用的信息,因此我们也提供了一系列已经写好的,主要针对特定事件的查询语句给大家。用户只需要用一个自动化账户定期跑一遍这些查询语句,即可了解对应情况,进而根据业务提醒设定对应的警报,就能借此掌握最基础的安全信息了:

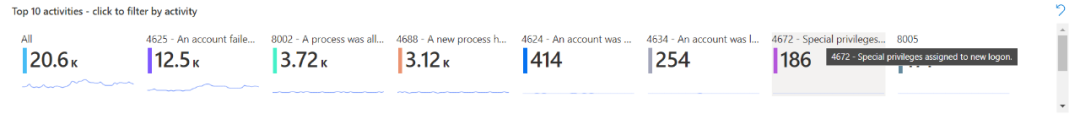

对于 Windows 系统,鉴于 Security Event 的完备,很多攻击手段都能比较清晰、详细地罗列出来。这里就把从身份、流程上做深入调查的案例进行一个简单拆解。在示例中,如前文描述,系统已经被攻破,我们就需要详细查看被攻破的 Windows 机器具体产生了多少行为:

从身份登录检查可以发现,除了有很多“4625”代表被暴力破解的痕迹外,还有一些“4672”代表有极大威胁的提权。因此我们需要调查这些提权操作是如何被发起的。这里可以先点击当前事件,随后即可看到详情:

仔细检查可以发现:该事件首先使用 Local Admin 为 sshd 相关账号分配了一些特权,然后借助这些 sshd 账号,利用 SelmpersonatePrivilege 权限执行了进一步操作,如通过 DCOM 调用使服务向攻击者监听的端口发起连接并进行 NTLM 认证等。

所以接下来就需要看看这些奇怪的账号是怎么来的,是通过什么方式执行了这些操作。

SecurityEvent

| where EventID == "4624"| where AccountType == "User"| where Account contains "sshd"

这里我们可以非常简便地对包含“sshd”字样的用户搜索其登录成功的痕迹:

发现它们是通过一个名为 sshd.exe 的程序生成,并使用这些账号进行登录。随后我们利用已经预先写好的 Hunting 语句查找奇怪进程的查询,进行简单修改,添加一条 NewProcessName contains “sshd”的筛选,就能找到它所在的路径。

接下来我们再来看看,对于进程的调查,从默认仪表板上,我们可以最直接地看到以下信息:

在进程部分可以发现很多不同维度的分析,并且需要跟业务部门的工作习惯、IT 部门的人员组成等相关联进行分析。比如上图的示例环境中可以看到,在 BigDataS 这台机器上,在一个非工作时间,有不同于其他机器比例的 cmd 运行次数。根据以上信息,就需要与 IT 和业务部门的同事一起讨论看看这种情况是否正常。

除了在面板上看到的有关进程的信息,安全中心页面上还提供了很多在狩猎阶段大家都关心的维度,建议利用以下这些洞察对服务器上的进程进行摸排和了解:

这一系列文章就此全部完结。本系列内容意在向大家介绍如何利用云原生监控..,从网络端出发监控环境内南北向、东西向的流量并进行洞察分析,定位到一部分存在风险的服务器,并结合监控..对于终端的洞察力,加上微软强大的终端监控防御武器 Azure Defender + Microsoft Antimalware,借此大幅提高客户对云环境的安全可见性。

希望这些信息能带给大家帮助和启发。

申请免费试用 Surface Laptop 4 商用版,为企业解锁更多价值

So Cool!NBA 季后赛精彩背后,竟然是微软?

微软 Build 2021 大会发布近百项新功能新服务